“永恒之藍”勒索蠕蟲病毒對抗方案

來源:荊州網絡安全

時間:2017-05-15

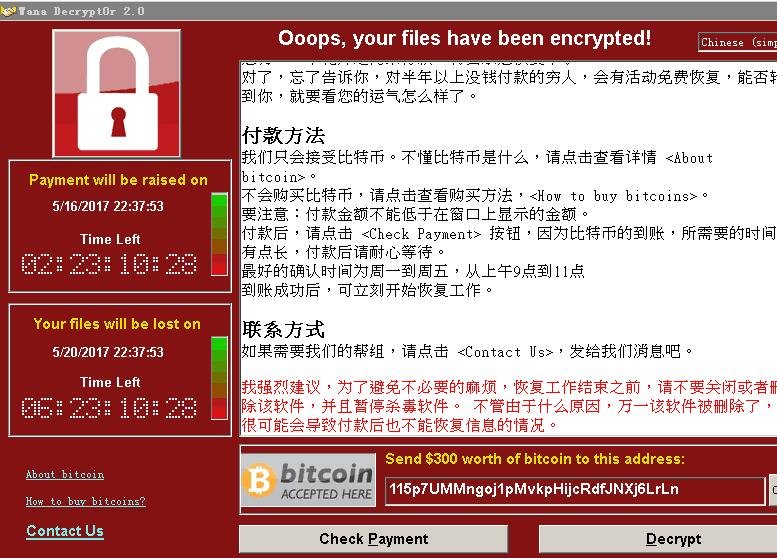

2017/05/12似乎一夜之間,全球大范圍遭受勒索病毒攻擊,電腦所有文件被加密而且無法恢復,要求打款至比特幣賬戶才能還原數據。硬盤有價,數據無價。恢復數據者就好加價。當然免費方法才是大家夢寐以求:

此次病毒針對開放了文件和打印機共享的windows系統的電腦,故通過以下命令關機端口即可免疫。

方法0 斷網

萬能大法,絕對靠譜,居家旅行必備良方。

萬能大法,絕對靠譜,居家旅行必備良方。

方法一 新建txt文檔,粘貼以下代碼保存,然后修改擴展名.txt為.bat 雙擊運行即可

-------------以下代碼不包含本行----------------

@echo off

color 1f

title 勒索病毒攻擊端口關閉工具

echo.

echo.

echo 本批處理用于啟動Windows系統的防火墻并關閉常見的危險端口

echo.

echo 請確認您正在使用的是Windows系統并且未安裝其他防火墻

echo.

echo 以避免與windos系統的防火墻發生沖突

echo.

echo.

echo.

pause

cls

echo 正在啟動防火墻請稍候…

sc config SharedAccess start= auto >nul

net start SharedAccess > nul

echo 防火墻已經成功啟動

echo.

echo 正在關閉常見的危險端口請稍候…

echo.

echo 正在關閉135端口請稍候…

netsh firewall set portopening protocol =ALL port = 135 name = 135 mode = DISABLE scope = ALL profile = ALL

echo 正在關閉137端口請稍候…

netsh firewall set portopening protocol =ALL port = 137 name = 137 mode = DISABLE scope = ALL profile = ALL

echo 正在關閉138端口請稍候…

netsh firewall set portopening protocol =ALL port = 138 name = 138 mode = DISABLE scope = ALL profile = ALL

echo 正在關閉139端口請稍候…

netsh firewall set portopening protocol =ALL port = 139 name = 139 mode = DISABLE scope = ALL profile = ALL

echo 正在關閉445端口請稍候…

netsh firewall set portopening protocol =ALL port = 445 name = 445 mode = DISABLE scope = ALL profile = ALL

echo 正在關閉593端口請稍候…

netsh firewall set portopening protocol =TCP port = 593 name = 593 mode = DISABLE scope = ALL profile = ALL

echo 正在關閉1025端口請稍候…

netsh firewall set portopening protocol =TCP port = 1025 name = 1024 mode = DISABLE scope = ALL profile = ALL

cls

echo.

echo.

echo.

echo 常見的危險端口已經關閉

echo.

echo.

echo.

echo.

echo

echo.

echo.

echo.

echo 按任意鍵退出

pause>nul

-------------以上代碼不包含本行----------------

方法二 可能有些童鞋覺得好麻煩,是的。然而360公司搞這種事情還是很迅速的。我們還可以使用360全套工具。送給360愛好者

360標準風格軟件,下載地址:http://dl.360safe.com/nsa/nsatool.exe

免疫下載鏈接:http://b.360.cn/other/onionwormimmune

專殺工具下載鏈接:http://b.360.cn/other/onionwormkiller

而且還提供了文件恢復工具:

勒索蠕蟲病毒文件恢復工具下載鏈接:https://dl.360safe.com/recovery/RansomRecovery.exe

以上由網上收集,湖北國菱計算機科技有限公司網絡安全部工程師胡夢編輯整理。轉載請注明。

鄂公網安備 42100202000212號

鄂公網安備 42100202000212號