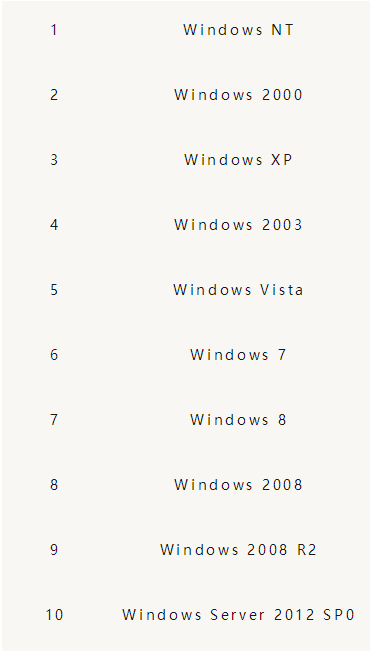

可以看出,大量Windows服務操作系統版本均在此次受影響之列。

為保證您在騰訊云上的業務安全,請您務必及時關注該漏洞并開展相應的安全整改措施,此次風險描述及修復方案如下:

1

【風險等級】

高風險

2

【漏洞風險】

黑客可以通過發布的工具遠程攻擊服務器。

3

【影響服務】

主要影響SMB和RDP服務

4

【漏洞驗證】

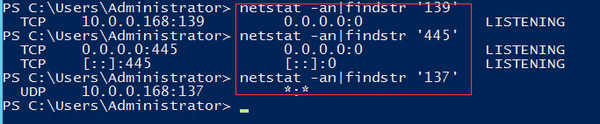

確定服務器是否對外開啟了

137、139、445、3389端口

測試方法:服務器命令行窗口執行netstat -an查看是否有相應對口開放,同時亦可以通過訪問http://tool.chinaz.com/port/(輸入IP,下面填入137,139,445,3389)判斷服務端口是否對外開啟。注意:rdp是遠程桌面服務,不局限于3389端口,如果您的Windows遠程桌面使用了其他端口,也在受影響之列。

5

【漏洞修復建議】

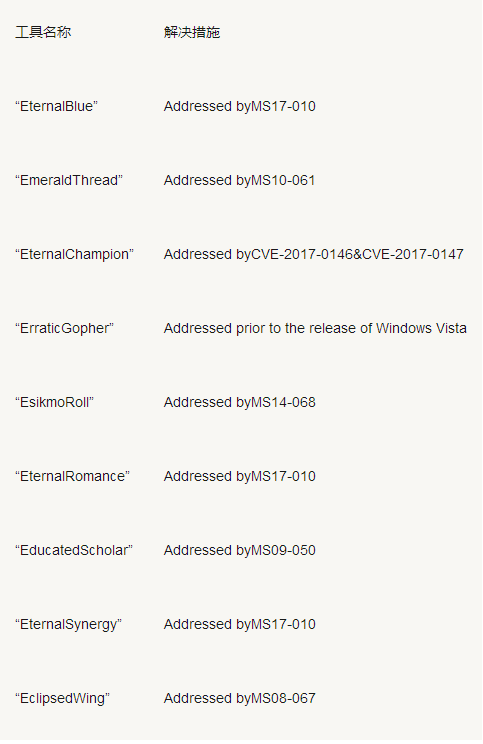

1、推薦方案:更新官方補丁

截至目前,方程式組織所使用的大部分漏洞官方均已發布相關補丁,強烈建議您更新相關補丁。攻擊工具所對應的補丁列表如下:

2、 臨時解決方案(兩種方案)

若您的服務器暫時不方便更新補丁,騰訊云推薦的臨時解決方案如下:

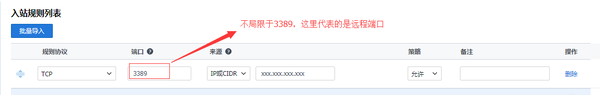

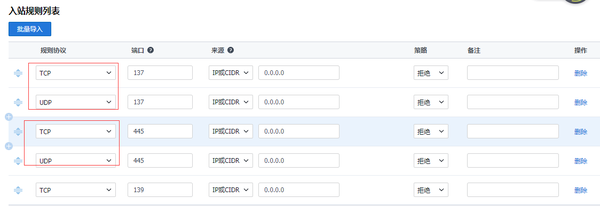

利用騰訊云安全組配置安全防護規則,操作如下:

下圖為利用安全組限制可以遠程訪問的3389端口的源IP。

下圖為利用安全組禁用137,139,445端口。

針對Windows 2008版本及以上的系統可以臨時關閉相應服務操作步驟如下:

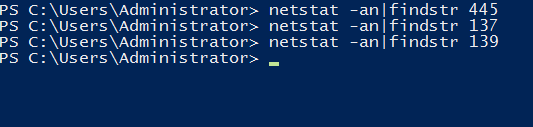

1)未修復之前截圖如下

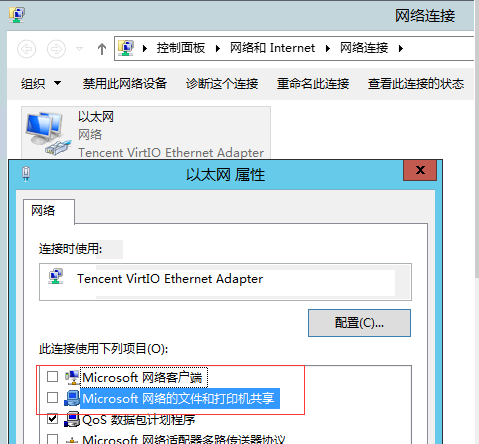

2)修復操作如下:禁止Windows共享,卸載下圖兩個組件(此操作的目的是禁止445端口)

(實施完畢后,需要重啟系統生效,操作前請您根據對業務的影響情況進行評估)

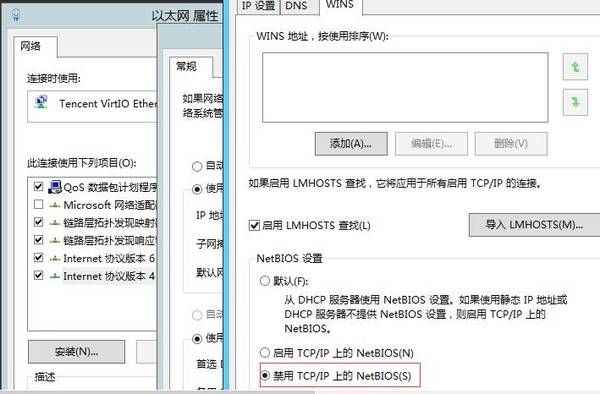

3)禁止netbios(此操作的目的是禁止137,139端口)

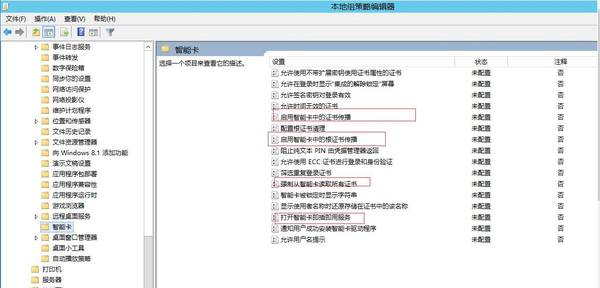

4)關閉遠程智能卡(此操作的目的是關閉Windows智能卡功能,避免rdp服務被攻擊利用)

如上為目前騰訊云參考解決方案,具體需要您根據自身業務進行對照檢查并開展整改工作,騰訊云也會對該漏洞持續跟進關注,相關信息BBS論壇進行更新通告。

鄂公網安備 42100202000212號

鄂公網安備 42100202000212號